Bitdefender: „Exchange-Architektur Grund für Sicherheitsprobleme“

Auch 2023 stehen Kunden von Microsoft Exchange massiv unter Druck. Nach zahlreichen erfolgreichen Angriffen auf die Mail- und Kollaborationsserver in den letzten Jahren kritisieren Medien Exchange als „nicht reparierbar“ – der Fehler liege schon in der Architektur. Der Hersteller selbst scheint überfordert – Zeit für einen Wechsel zur sicheren Open-Source-Alternative grommunio.

Die letzten Jahre waren voll von Schreckensmeldungen über die gravierenden Schwachstellen mit Namen wie ProxyLogon, ProxyShell, ProxyNotShell oder dem PR-GAU rund um Microsofts fehlgeschlagene ProxyNotShell-„Nothilfe“ OWASSRF. All diese Sicherheitslücken haben einiges gemein: Zunächst vereint sie natürlich das Potenzial auf einen Komplettverlust aller Daten oder für Einbrüche mit Ransomware. Andererseits nutzen all diese Lücken eine systematische Schwachstelle in der Architektur des Exchange-Systems.

Komplexität und Legacy: „Exchange ist das ideale Target“

Der Fehler, so schreibt der rumänische Antivirensoftware-Hersteller Bitdefender, liege im System. Exchange sei aus verschiedenen Gründen das ideale Target für Angreifer – beispielsweise durch den Zwang zur Kompatibilität mit veralteter, unsicherer Technologie („Backwards Compatibility“).

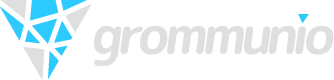

Aber gerade auch die „komplexe Architektur von Frontend und Backend-Services“ mit Unmengen von veraltetem Legacy-Code öffne Angreifern Tür und Tor. Wenn Backend-Services mit den Rechten des Exchange Servers selbst laufen, sind sie laut Bitdefender über die Frontends verwundbar – was alle genannten „PROXY“- Schwachstellen auszunutzen wussten.

Komplexe Architektur mit Legacy-Anbindung

Bei diesen Angriffsvektoren nutzen Hacker Schwachstellen in den Frontends quasi als Proxy (Stellvertreter), um mit der gültigen Authentifizierung der Frontend-Dienste auf die Backend-Server zuzugreifen. Die erlauben (dank gültigen Kerberos-Zertifikaten) Zugriff auf weitere Dienste, etwa eine Powershell mit Administratorrechten – und damit umfassende Zugriffe auf das Unternehmensnetz.

Bitdefender warnt: Mit der von Microsoft betriebenen Architektur sei weder Besserung in Sicht noch seien die damit verbundenen genannten Angriffsvarianten vollständig genannt oder gar bekannt. Viel schlimmer wiegt dabei, dass dieses Szenario nur eines von vielen ist, das in der veralteten, auf Legacy-Code und -Anwendungen basierenden Systeme schlummerte.

In einer aktuellen Warnung schildert jetzt Hersteller Microsoft, Angreifer hätten es verstärkt auf ungepatchte Systeme abgesehen, von denen es noch viel zu viele gibt. Häufig können Anwender nicht jeden Patch aufspielen, weil die Softwarelandschaft es nicht immer ohne weiteres erlaubt. Dabei sind die Patches doch alternativlos: Laut dem IT-Security-Portal Hackernews bezeichnet Microsoft selbst die eigenen Anleitungen zur Abhilfe (Mitigations) nur als „temporär“: Nur das Installieren der empfohlenen Patches helfe, die Sicherheit der Server zu gewährleisten. Ob das das beim Kunden verlorene Vertrauen stärkt?

Abhilfe: Exchange your Exchange

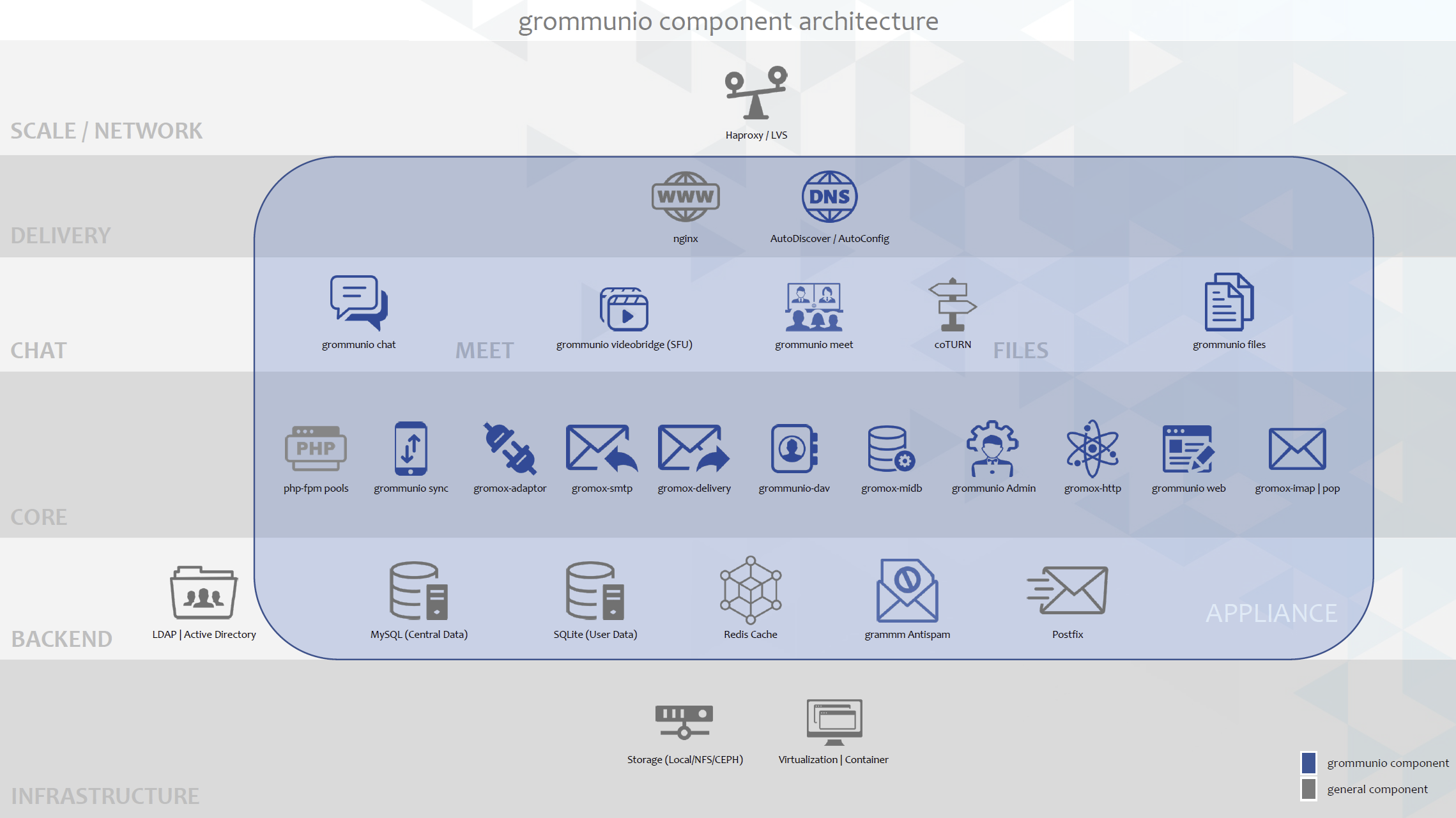

Auch grommunio verfügt über eine komplexe Architektur, doch ist diese zum einen transparent, in sicheren und bewährten, aktuellen Open-Source-Technologien implementiert, mit modernen Methoden entwickelt, getestet und validiert. grommunio setzt auf sicheren Protokollen auf, die so auch auf Millionen Servern in kritischsten Sicherheitsbereichen eingesetzt werden.

Die zahlreichen APIs des Exchange-Stacks, die grommunio benutzt, sind als Open Standards spezifiziert, vom grommunio-Entwicklerteam komplett neu implementiert und werden ständig auf dem aktuellsten Stand gehalten.

Dabei hat sich grommunio auch im Einsatz in großen Umgebungen bewährt, etwa in der „OpenSource Collaboration” auf der Open Telekom Cloud.

Verschaffen Sie sich selbst ein Bild – indem Sie sich den Quelltext ansehen oder grommunio testen.